npmパッケージ開発のセキュリティ実態とは?開発者75名への調査で判明した課題と対策

公開日

現代のソフトウェア開発において、npm(Node Package Manager)エコシステムは欠かせない存在となっていますが、その利便性の裏側で、サプライチェーン攻撃や依存関係に含まれる脆弱性のリスクが深刻化しています。200万以上のパッケージが存在し、月間数十億回ダウンロードされるこの巨大なエコシステムにおいて、実際にパッケージを開発・維持している「中の人」たちは、どのような意識でセキュリティに向き合っているのでしょうか。

本記事では、ハワイ大学マノア校の研究チームが発表した論文「Understanding npm Developers’ Practices, Challenges, and Recommendations for Secure Package Development」(2026年)に基づき、75名のnpmパッケージ開発者への調査から明らかになったリアルな実態と課題、そして今後求められる対策について解説します。

セキュリティ意識と脅威の認識:理想と現実のギャップ

調査によると、npmパッケージ開発者の大多数(約77%)はセキュリティを「重要」または「極めて重要」な品質属性として認識しています。しかし、自身のパッケージのセキュリティレベルについては、「ある程度安全」と回答した人が最も多く(約41%)、「非常に安全」と答えたのは約32%にとどまりました。この結果は、開発者がセキュリティの重要性を理解しつつも、現状の対策が完全ではないという不安を抱えていることを示唆しています。

では、具体的にどのような脅威を恐れているのでしょうか。開発者が最も懸念している脅威のランキングを見てみましょう。

| 順位 | 回答項目 | 割合 |

|---|---|---|

| 1 | サプライチェーン攻撃 | 78% |

| 2 | 依存関係の脆弱性 | 77% |

| 3 | 悪意のあるコードの注入 | 62% |

| 4 | アカウント乗っ取り | 57% |

| 5 | 古い依存関係 | 50% |

| 6 | 不十分なコードレビュー | 46% |

| 7 | 不十分なセキュリティテスト | 40% |

| 7 | パッケージ名のタイポスクワッティング | 40% |

図表1:npmパッケージに対するセキュリティ脅威のランキング

図表1が示す通り、「サプライチェーン攻撃」と「依存関係の脆弱性」が圧倒的な懸念事項として挙げられています。これは、近年のnpmエコシステムで発生した、メンテナのアカウント乗っ取りや、人気ライブラリへの悪意あるコード注入といった事件が、開発者の意識に強く影響していることの表れといえます。

現場で採用されている対策とツールの利用状況

高いセキュリティ意識を持つ開発者たちは、実際にはどのような対策を講じているのでしょうか。調査結果からは、自動化されたツールへの依存度が高い一方で、人間中心の対策はまだ十分ではない現状が浮き彫りになりました。

| 対策内容 | 回答数 | 割合 |

|---|---|---|

| npmアカウントの二要素認証 (2FA) | 60 | 27.03% |

| 自動脆弱性スキャン | 49 | 22.07% |

| セキュリティリンティング | 43 | 19.37% |

| 公開前のセキュリティ重視のコードレビュー | 29 | 13.06% |

| チームメンバー向けセキュリティトレーニング | 18 | 8.11% |

図表2:開発者が実践しているセキュリティ対策トップ5

図表2によると、最も普及している対策は「npmアカウントの二要素認証(2FA)」であり、次いで「自動脆弱性スキャン」が続きます。具体的なツールとしては、「npm audit」や「Dependabot」が広く利用されており、多くの開発者がこれらを自動実行するように設定しています。

一方で、「セキュリティ重視のコードレビュー」や「セキュリティトレーニング」といった、人間の判断やスキルに依存する対策の実施率は低くなっています。これは、ツールによる自動化が進んでいる反面、開発プロセスの中にセキュリティ文化を深く根付かせることの難しさを示しています。

開発者を阻む壁:ツールへの不満とリソース不足

自動化ツールは広く普及していますが、開発者がそれらに満足しているとは限りません。現状のセキュリティツールに対する満足度を調査した結果、意外な事実が判明しました。

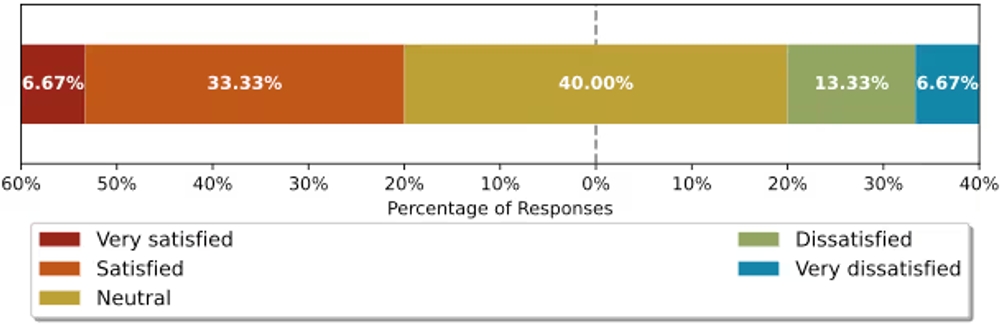

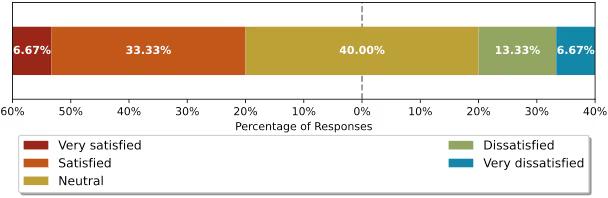

図表3:npmパッケージ用セキュリティツールへの満足度

図表3のデータに基づくと、現状のツールに「満足」または「非常に満足」している開発者は全体の40%に過ぎません。不満の主な原因として、大量の誤検知(False Positives)による「アラート疲れ」や、実際に修正するための具体的なガイダンスが不足している点が挙げられています。

さらに、ツール以外の面でも開発者は多くの課題に直面しています。

| 課題内容 | 回答数 | 割合 |

|---|---|---|

| 時間的制約 | 49 | 26.20% |

| セキュリティ更新や脅威への追随の難しさ | 33 | 17.65% |

| 依存関係管理の複雑さ | 23 | 12.30% |

| セキュリティベストプラクティスの認識不足 | 19 | 10.16% |

| セキュリティリソースへのアクセス制限 | 17 | 9.09% |

図表4:パッケージのセキュリティ確保における開発者の課題トップ5

図表4で最も多くの回答を集めたのは「時間的制約」でした。多くのnpmパッケージ開発者は、機能開発やバグ修正に追われる中でセキュリティ対策を行わなければならず、理想的な対策を実施するためのリソースが不足しているのが現実です。また、次々と発見される新たな脅威や更新情報に追いつくことの難しさも、大きな負担となっています。

今後のセキュリティ向上に向けた優先事項

これらの課題を踏まえ、開発者はnpmエコシステムのセキュリティを向上させるために、どのような改善が必要だと考えているのでしょうか。開発者が優先すべきと考える改善策のランキングは以下の通りです。

| 順位 | 改善項目 | 割合 |

|---|---|---|

| 1 | 自動脆弱性検出ツールの改善 | 83% |

| 2 | 包括的かつ最新のセキュリティドキュメントとベストプラクティス | 71% |

| 3 | 安全なパッケージ維持のための金銭的支援またはインセンティブ | 58% |

| 4 | 脆弱性報告システムの改善 | 52% |

| 5 | 依存関係管理の改善 | 49% |

| 6 | 開発者向け専門セキュリティトレーニング | 46% |

| 7 | 脆弱性の修正を自動生成するツール | 40% |

図表5:パッケージセキュリティ向上のための優先順位

図表5から読み取れる興味深い点は、1位に「検出ツールの改善」が挙がっている一方で、7位(最下位)が「修正の自動生成ツール」であることです。開発者は、信頼できない自動修正よりも、正確でノイズの少ない検出ツールを求めています。

また、2位に「ドキュメントとベストプラクティス」、3位に「金銭的支援」が入っていることにも注目すべきです。これは、セキュリティの問題が単なる技術的な問題だけでなく、知識の共有や、活動を維持するためのリソース(資金)の問題でもあることを如実に表しています。

結論

今回の調査結果から、npmパッケージ開発者はセキュリティを重視し、2要素認証や自動スキャンなどの基本的な対策を導入していることがわかりました。しかし、時間的な制約や既存ツールの誤検知の多さが障壁となり、理想とするセキュリティレベルには到達できていません。

今後、npmエコシステムをより強固なものにするためには、単にツールを増やすだけでは不十分です。誤検知を減らした「使える」検出ツールの開発に加え、メンテナに対する金銭的な支援やインセンティブ、そして実践的なセキュリティ知識を広めるための教育が必要です。技術的な対策と、それを支える人間・組織的なサポートの両輪が揃って初めて、私たちはより安全なソフトウェア開発環境を手に入れることができるでしょう。

Webサービスや社内のセキュリティにお困りですか? 弊社のサービス は、開発チームが抱える課題を解決し、生産性と幸福度を向上させるための様々なソリューションを提供しています。ぜひお気軽にご相談ください!

参考資料: